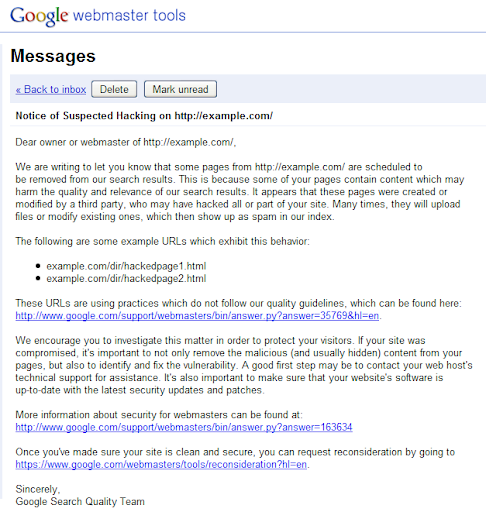

هل تم اختراق موقعك الإلكتروني؟ إشعارات جديدة في "مركز الرسائل" حول حالات الاختراق على المواقع الإلكترونية وإساءة الاستخدام | Google Search Central Blog | Google for Developers

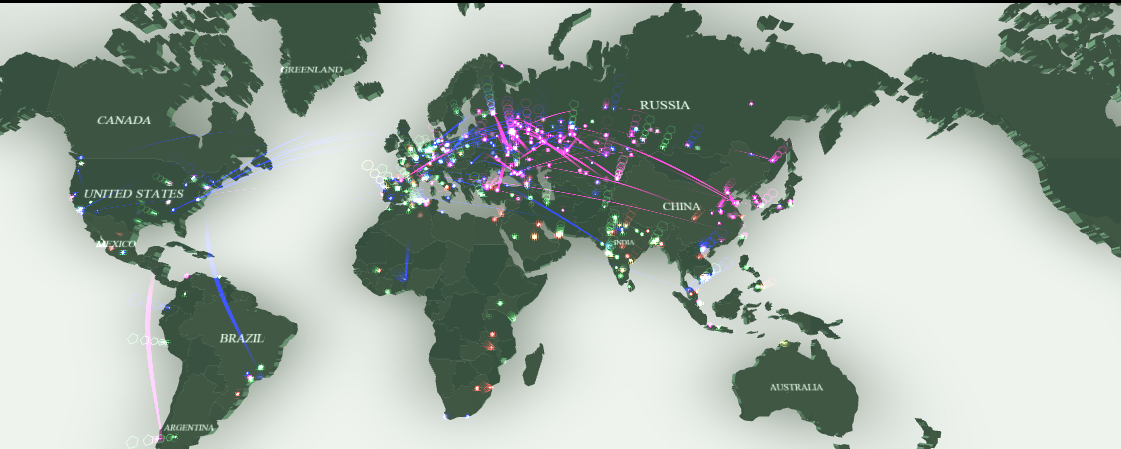

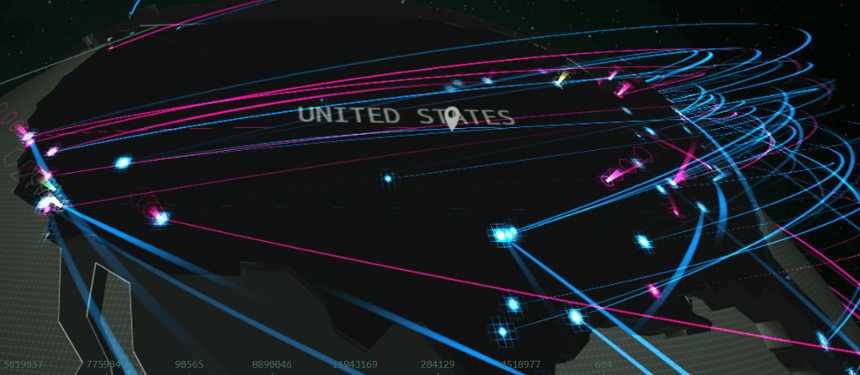

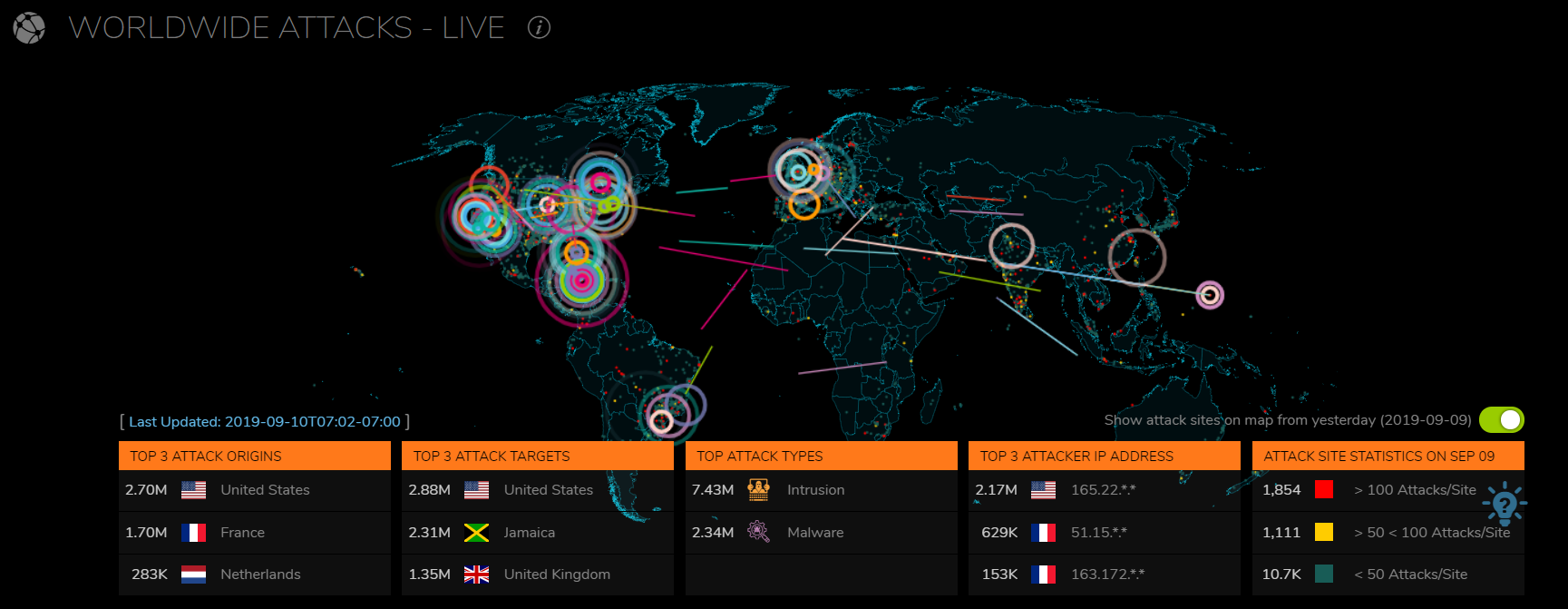

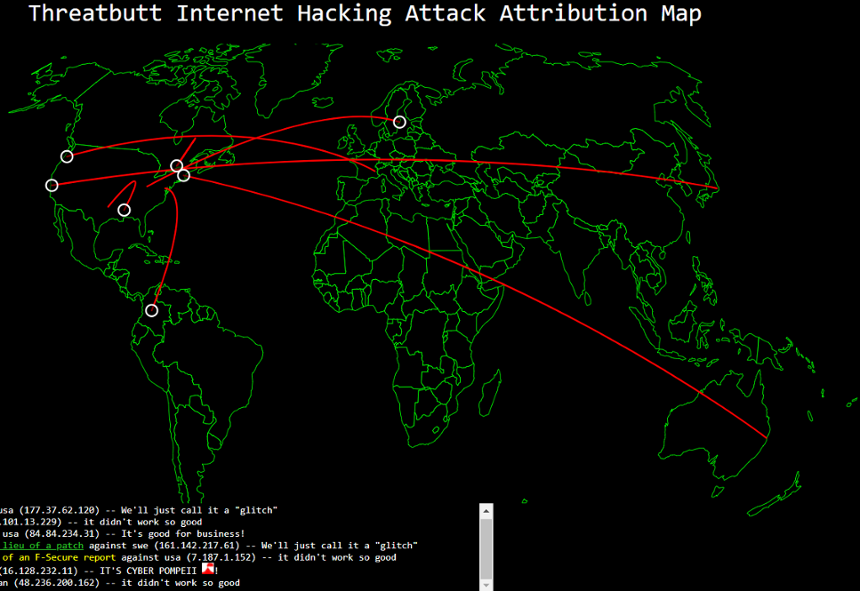

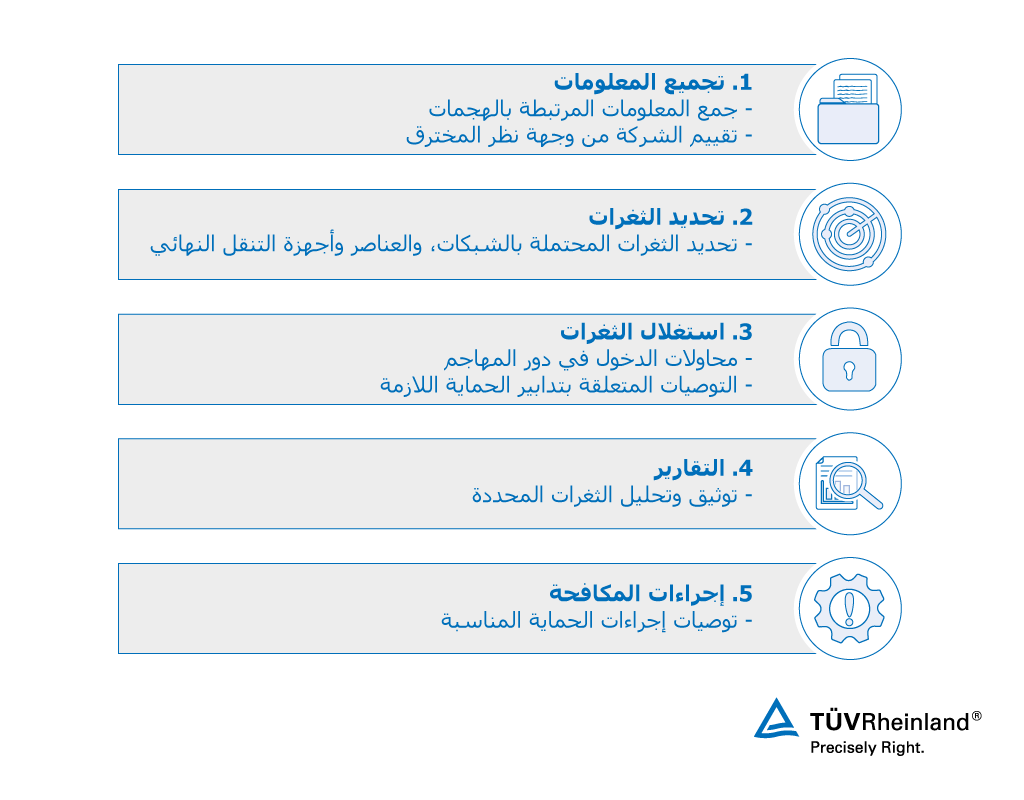

حرب سيبرانية على الاحتلال آخر فصولها تعطيل القبة الحديدة.. ماذا تعرف عن "أنونيموس سودان"؟ | سياسة | الجزيرة نت